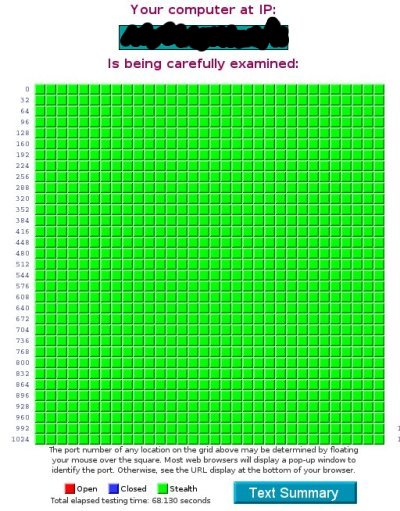

Leellenőriztem a beállításaimat itt. Persze van még több oldal (pl.: itt, vagy itt), ahol ellenőrizni lehet a tűzfalat, de én most ezt választottam.

Az eredmény:

Nem rossz.

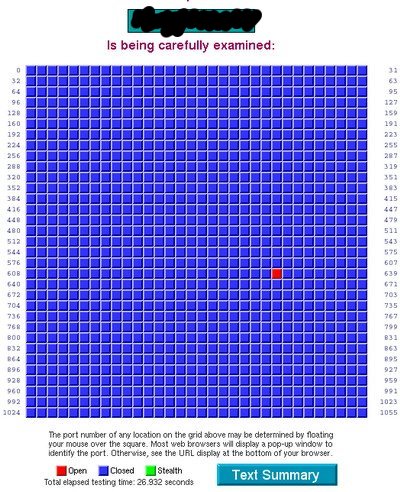

Kiegészítés az előzőekben leírt tűzfal szabályhoz.

A Gmail-es levelezés (POPS TCP Port 995, SMTPS TCP Port 465) miatt két további sort illesztettem be az OUTPUT láncba:

## gmail

$IPTABLES -A OUTPUT -p tcp --dport 465 -m state --state NEW,ESTABLISHED -j ACCEPT

$IPTABLES -A OUTPUT -p tcp --dport 995 -m state --state NEW,ESTABLISHED -j ACCEPTÍgy már az is működik.Csak az összehasonlítás kedvéért másolom ide a tűzfal beállítása előtti eredményt:

A kis piros "open" port pedig a 631 port (631 port, IPP - Internet Printing Protocol).

SP

Utolsó kommentek